Virus có rất nhiều cách tấn công vào máy tính của chúng ta một trong những cách nguy hiểm phải kể đến đó là tấn công Drive-by Download. Tấn công bằng cách tự động tải về một tệp tin nào đó. Drive-by Download là một phương thức tấn công vô cùng đặc biệt nguy hại, nó được dùng để cài đặt virus và phần mềm gián điệp vào máy tính người dùng, từ đó kiểm soát hoàn toàn máy tính của bạn. Vậy cách phòng chống chúng là gì? Mời bạn đọc tham khảo bài viết dưới đây nhé.

Cách ngăn chặn tấn công bằng Drive-by Download

Luôn giữ các phần mềm được cập nhật

Phương pháp vô cùng quan trọng đối với người dùng để có thể bảo vệ chính mình và mạng công ty là luôn giữ toàn bộ phần mềm được cập nhật phiên bản mới nhất, đặc biệt là các phần mềm chống virus, những trình duyệt,hay các add-on và plug-in trình duyệt bao gồm Java,hay Flash và Adobe Acrobat…

Việc đảm bảo dùng các phiên bản mới nhất của trình duyệt và những thành phần mở rộng là hết sức quan trọng bởi vì với một phiên bản trình duyệt cũ, những lỗ hổng đều có thể sẽ bị khai thác.

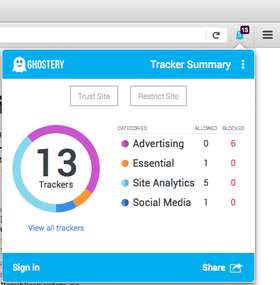

Cài đặt phần mềm lọc web

Những phần mềm lọc web có khả năng ngăn ngừa người dùng đến một số trang web đã bị đánh dấu là có mối nguy hại. Phần mềm dạng này có cơ chế để phát hiện ra một trang web không an toàn, nhờ đó ngăn chặn người sử dụng kịp thời.

Cài đặt NoScript lên trình duyệt của bạn

NoScript được biết đến là một add-on mã nguồn mở hoàn toàn miễn phí, nó cho phép chỉ những trang nào đáng tin cậy mà bạn đã đánh dấu trước đó mới được chạy JavaScript, và Java hay Flash.

Cách ngăn chặn tấn công bằng Drive-by Download

Khi bạn chạy trình duyệt với NoScript cho Firefox và NotScript cho Chrome sẽ giúp bạn phòng chống được rất nhiều Drive-by Download.

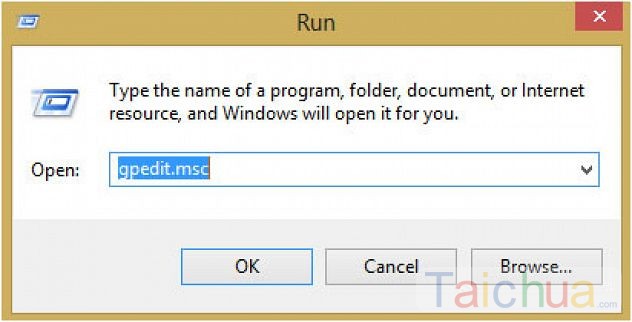

Vô hiệu hóa Java

Một số chuyên gia khuyến cáo rằng bạn nên vô hiệu hóa Java ngay lập tức và để an toàn hơn bạn nên gỡ bỏ cài đặt Java ra khỏi hệ thống, ít nhất là cho tới khi bản vá được phát hành để giải quyết các vấn đề CVE-2011-3544. Đây là mã Java Applet vô cùng độc hại được lưu trữ trong một file Java Archive, mã này cho phép một applet chưa được đăng ký đã có khả năng truy cập không hạn chế để có thể chạy mã Java tùy ý.